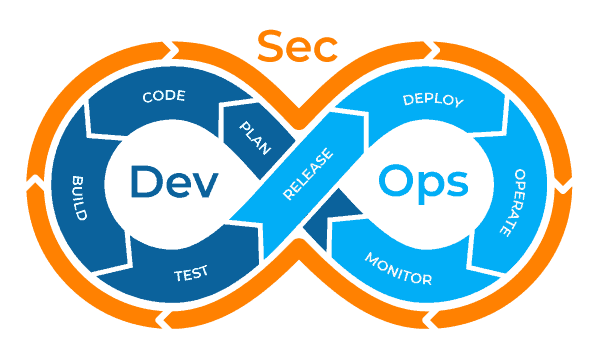

DevSecOps é a perfeita harmonia entre desenvolvimento, segurança e operações que reduz o tempo de liberação para o mercado e ainda eleva a qualidade e a segurança das aplicações. Não há um modelo único para o DevSecOps. O melhor modelo para sua empresa deverá ser criado pela sua equipe, de forma participativa e incremental. DevSecOps é um ideal, onde desenvolvimento, segurança e operações trabalham de forma sinérgica, entregando valor, com segurança, qualidade e agilidade.

A Prime Control possui os melhores talentos e procedimentos para tecnologias de integração contínua, testes contínuos, entrega contínua e metodologias ágeis. Orientamos, facilitamos, conduzimos e padronizamos esforços.

Provemos um conjunto de serviços como:

- DevSecOps Assessment: avaliação do estado atual de processo e ferramentas, comparando com modelos maduros de DevSecOps.

- Implantação DevSecOps: facilitação e implementação de processos, frameworks e ferramentas com foco no ideal DevSecOps.

- Orquestração da automação de testes: implantação de testes end-to-end para testes contínuo que conectam às soluções de integração contínua e entrega contínua

- Análise e recomendação de ferramentas: identificação das ferramentas que melhor se adequam a sua necessidade para acelerar sua entrega de software

DAST

Dynamic Application Security Testing

Antes de entender o que é DAST é preciso saber que existem dois tipos de AST: o estático (SAST) e o dinâmico (DAST). O DAST trabalha de fora para dentro, e o SAST trabalha a partir do código-fonte.

Em português, o DAST significa Teste Dinâmico de Segurança de Aplicação e testa as interfaces expostas em busca de vulnerabilidades. Dessa forma, como explicamos acima, o teste é feito de fora para dentro. Neste caso, a interface já é o suficiente para que o especialista realize o teste.

Podemos dizer que o DAST foi criado para melhorar algumas deficiências do SAST. Isso porque o DAST é executado na parte de fora do aplicativo, então faz o teste da mesma forma que um invasor faria. Por realizar testes dessa forma, o DAST está melhor situado para identificar tipos de vulnerabilidade, como erros de configuração, por exemplo.

Mas, vale lembrar que as regras que alimentam o DAST devem ser totalmente personalizadas para que sejam efetivas. Isso requer experiência significativa em segurança da informação. Busque uma equipe capacitada que possa lhe auxiliar nisso.

A medida em que seu aplicativo vai mudando e se atualizando, é preciso atualizar as regras do DAST. Por isso, essa ferramenta necessita investimento e acompanhamento durante todo o ciclo de vida do desenvolvimento.

SAST

Static Application Security Testing

O SAST tem como objetivo identificar as vulnerabilidades no seu código-fonte antes de ele ser colocado em produção. É como uma revisão direta do código-fonte. Para isso são usadas técnicas de análise de código estático para procurar problemas sem precisar executar o código.

Com isso, o SAST consegue encontrar problemas com antecedência, antes da implantação e, por estar agindo no código, pode dar informações detalhadas à equipe para que os ajustes sejam feitos.

Mas, também é preciso estar atento. Por não executar o código, o SAST pode trazer imprecisão. E isso pode acabar resultando em falsos positivos ou falsos negativos. Ou seja, ele pode considerar códigos seguros como vulneráveis e pode não detectar possíveis problemas de vulnerabilidade.

É por isso que um SAST efetivo exige bastante conhecimento específico do código e uma compreensão especializada de possíveis resultados negativos.

Auditoria de Código

Para criar aplicações seguras, é preciso seguir os princípios de segurança em todas as fases do desenvolvimento do aplicativo. A arquitetura de segurança deve ser pensada para prever a implementação de um código livre de falhas. Por isso a auditoria é uma técnica eficaz, uma vez que mais da metade das vulnerabilidades tem como causa falhas de implementação. Empresas que buscam essa análise detalhada acabam poupando tempo e dinheiro.

A auditoria de código é recomendada para validar a segurança e otimização de performance de uma solução. Mesmo depois de entregue, esse trabalho não pode nem deve parar. Por meio da auditoria, é verificado se as técnicas foram utilizadas corretamente e são identificados pontos com possíveis falhas. Com essa análise, é gerado um relatório que será utilizado para implementar uma gama de medidas para garantir a segurança.

Dessa forma, a auditoria de código pode ser realizada de três formas: estática, dinâmica ou manual. O método manual é o mais antigo para identificar vulnerabilidades. Esse modelo pode se tornar um pouco lento para detectar erros no código fonte. Algumas empresas adotam a revisão por pares, onde um novo pedaço de código só pode ser aceito na base de código principal se for revisado por outro desenvolvedor.

A análise estática faz a verificação automática e compilada. Por meio do controle de fluxo e busca de padrões, essa análise procura identificar falhas simples e complexas no código fonte inteiro e é bastante utilizada.

Já na análise dinâmica analisa o comportamento do aplicativo em execução. É praticamente como um hacker que tivesse tentado encontrar a vulnerabilidade enquanto a aplicação roda. A vantagem é explorar outras vulnerabilidades que ainda não podiam ser encontradas apenas no código.